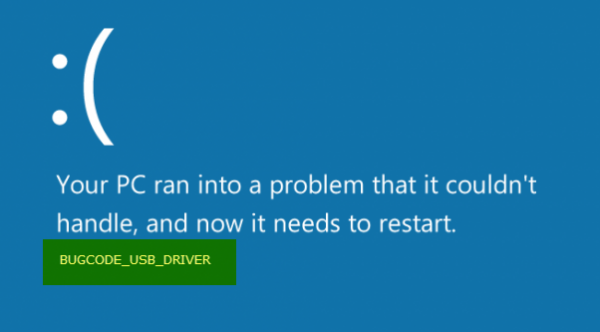

Un attacco backdoor è un tipo di attacco informatico in cui l'attaccante ottiene l'accesso a un computer o una rete attraverso una porta nascosta o segreta. Questo tipo di attacco viene spesso utilizzato per aggirare le misure di sicurezza o per ottenere l'accesso a dati sensibili. Gli attacchi backdoor possono essere difficili da rilevare e possono avere gravi conseguenze per la vittima. Esistono molti tipi diversi di attacchi backdoor, ma alcuni dei più comuni includono: • SQL injection: questo tipo di attacco si verifica quando l'aggressore inserisce codice dannoso in un database per ottenere l'accesso a dati sensibili. • Trojan ad accesso remoto: questo tipo di attacco backdoor consente all'aggressore di ottenere l'accesso remoto al computer di una vittima. Una volta che l'attaccante ha accesso, può quindi installare altri software dannosi o rubare dati sensibili. • Buffer overflow: questo tipo di attacco si verifica quando l'aggressore invia a un computer più dati di quanti ne possa gestire. Ciò può causare l'arresto anomalo del computer o consentire all'attaccante di ottenere l'accesso a dati sensibili. Gli attacchi backdoor possono avere gravi conseguenze per la vittima. In alcuni casi, l'attaccante potrebbe essere in grado di ottenere l'accesso a dati sensibili o installare altro software dannoso. In altri casi, l'attacco può semplicemente causare il crash del computer della vittima. In ogni caso, gli attacchi backdoor possono essere difficili da rilevare e possono avere gravi conseguenze per la vittima.

Il nome backdoor può sembrare strano, ma può essere molto pericoloso se è sul tuo sistema informatico o rete. La domanda è quanto è pericolosa la backdoor e quali sono le conseguenze del suo impatto sulla tua rete.

In questo articolo, rivolto ai principianti, daremo un'occhiata a cos'è una backdoor e a come gli hacker utilizzano le backdoor per ottenere l'accesso ai sistemi informatici in tutto il mondo.

cnet ultra surf

Cos'è una backdoor

Quindi, una backdoor è essenzialmente un modo per gli hacker di aggirare i consueti metodi di crittografia su un computer, che quindi consente loro di accedere e raccogliere dati come password e altre informazioni sensibili. A volte una backdoor è intesa per i cosiddetti buoni scopi. Ad esempio, può verificarsi una situazione in cui un amministratore di sistema perde l'accesso e, pertanto, l'accesso può essere concesso solo da una backdoor.

In molti casi, le vittime non sono nemmeno consapevoli che sul loro computer è installata una backdoor, e questo è un problema perché non hanno idea che i loro dati vengano sottratti da estranei e probabilmente venduti sul dark web. Parliamo di questo argomento in modo più dettagliato.

- Storia delle backdoor con esempi

- Come gli hacker usano le backdoor

- Come appaiono le backdoor su un computer?

- Lo sviluppatore ha installato una backdoor

- Backdoor creata dagli hacker

- Backdoor rilevate

- Come proteggere i computer dalle backdoor.

Puoi leggere differenza tra virus, trojan, worm, adware, rootkit ecc. qui.

1] Storia delle backdoor con esempi

Le backdoor sono in circolazione da un po' di tempo, ma erano principalmente backdoor installate dai creatori. Ad esempio, la NSA ha sviluppato un chip di crittografia nel 1993 da utilizzare sia nei computer che nei telefoni. La cosa interessante di questo chip era la backdoor integrata.

Teoricamente, questo chip è stato progettato per proteggere le informazioni sensibili, pur consentendo alle forze dell'ordine di intercettare le trasmissioni di voce e dati.

Un altro esempio di backdoor ci porta inaspettatamente a Sony. Vedete, un'azienda giapponese ha spedito milioni di CD musicali a clienti di tutto il mondo nel 2005, ma c'era un grosso problema con quei prodotti. L'azienda ha deciso di installare un rootkit su ogni CD, il che significa che ogni volta che un CD viene inserito in un computer, il rootkit viene quindi installato nel sistema operativo.

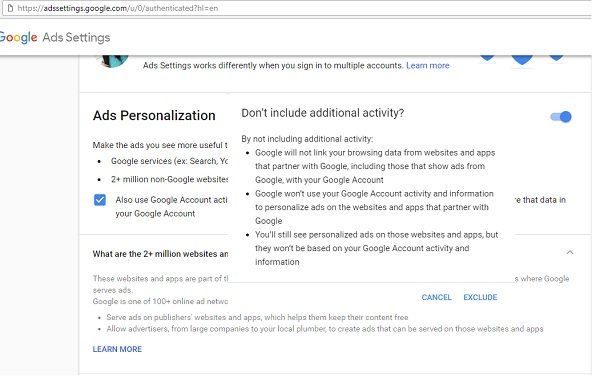

Al termine, il rootkit monitorerà le abitudini di ascolto dell'utente e invierà i dati ai server di Sony. Inutile dire che questo è stato uno dei più grandi scandali del 2005 e ancora oggi pende sulla testa di Sony.

Leggere : L'evoluzione del malware: come è iniziato tutto !

non è possibile creare una nuova cartella Windows 10

2] Come gli hacker usano le backdoor

Trovare una backdoor digitale non è facile, in quanto non è la stessa cosa di una backdoor fisica. In alcuni casi, gli hacker possono utilizzare una backdoor per danneggiare un computer o una rete, ma nella maggior parte dei casi queste cose vengono utilizzate per copiare file e spiare.

Una spia di solito guarda informazioni sensibili e può farlo senza lasciare traccia. Questa è un'opzione molto migliore rispetto alla copia dei file poiché questo percorso di solito lascia qualcosa dietro. Tuttavia, se eseguita correttamente, la copia delle informazioni non lascia traccia, ma è difficile da realizzare, quindi solo gli hacker più avanzati si occupano di questo compito.

Quando si tratta di distruzione, l'hacker decide di fornire solo malware al sistema piuttosto che intraprendere una missione segreta. Questa è l'opzione più semplice e richiede velocità, poiché l'individuazione non richiede molto tempo, soprattutto se il sistema è ben protetto.

Leggere : Attacchi ransomware, definizione, esempi, protezione, rimozione, domande frequenti .

3] Come appaiono le backdoor su un computer?

Secondo la nostra ricerca, ci sono tre modi principali in cui una backdoor può apparire su un computer. Di solito sono creati da sviluppatori, creati da hacker o scoperti. Parliamo di loro in modo più dettagliato.

4] Lo sviluppatore ha installato una backdoor

Una delle backdoor più pericolose su un computer o rete di computer installato dallo sviluppatore. In alcuni casi, gli sviluppatori di applicazioni inseriscono backdoor nel prodotto che possono utilizzare in caso di necessità.

Lo fanno se vogliono dare accesso alle forze dell'ordine, spiare i cittadini se un prodotto viene venduto da un concorrente, tra le altre ragioni.

Leggere : Come sapere se il tuo computer ha un virus ?

5] Backdoor creata dagli hacker

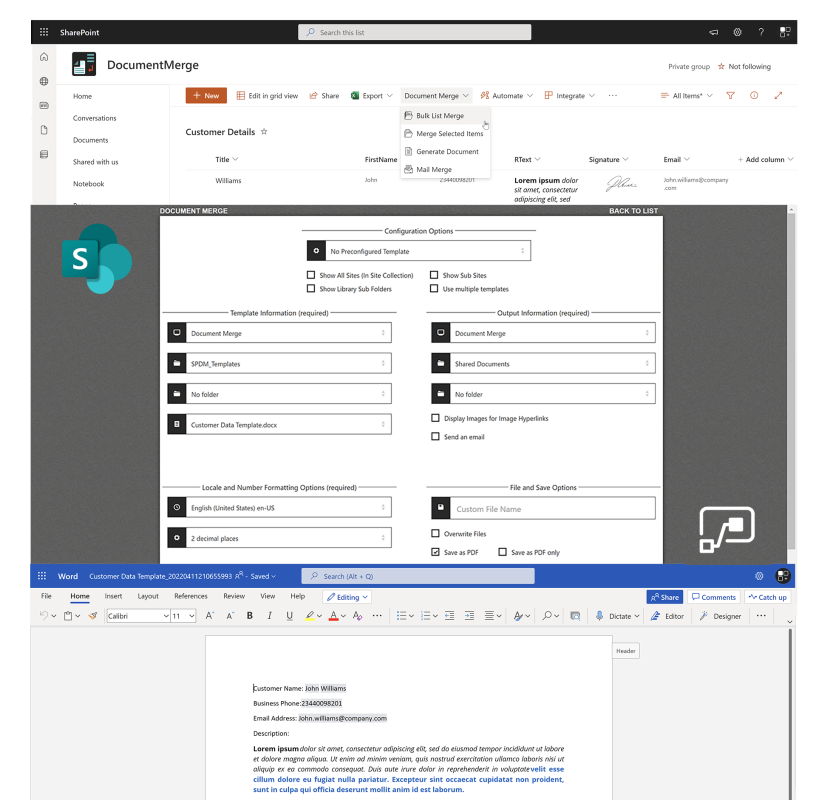

In alcuni casi, l'hacker non riesce a trovare una backdoor nel sistema, quindi è meglio crearne una da zero. Per fare ciò, l'hacker deve creare un tunnel dal suo sistema al sistema della vittima.

Se non hanno accesso manuale, gli hacker devono indurre la vittima a installare uno strumento specializzato che consenta loro di accedere al computer da una postazione remota. Da lì, gli hacker possono facilmente accedere a dati importanti e scaricarli in modo relativamente semplice.

6] Backdoor scoperta dagli hacker

In alcune situazioni, non è necessario che gli hacker creino le proprie backdoor, perché a causa delle cattive pratiche degli sviluppatori, nel sistema potrebbero esserci backdoor sconosciute a tutti i partecipanti. Gli hacker, se sono fortunati, possono incontrare questo bug e trarne il massimo vantaggio.

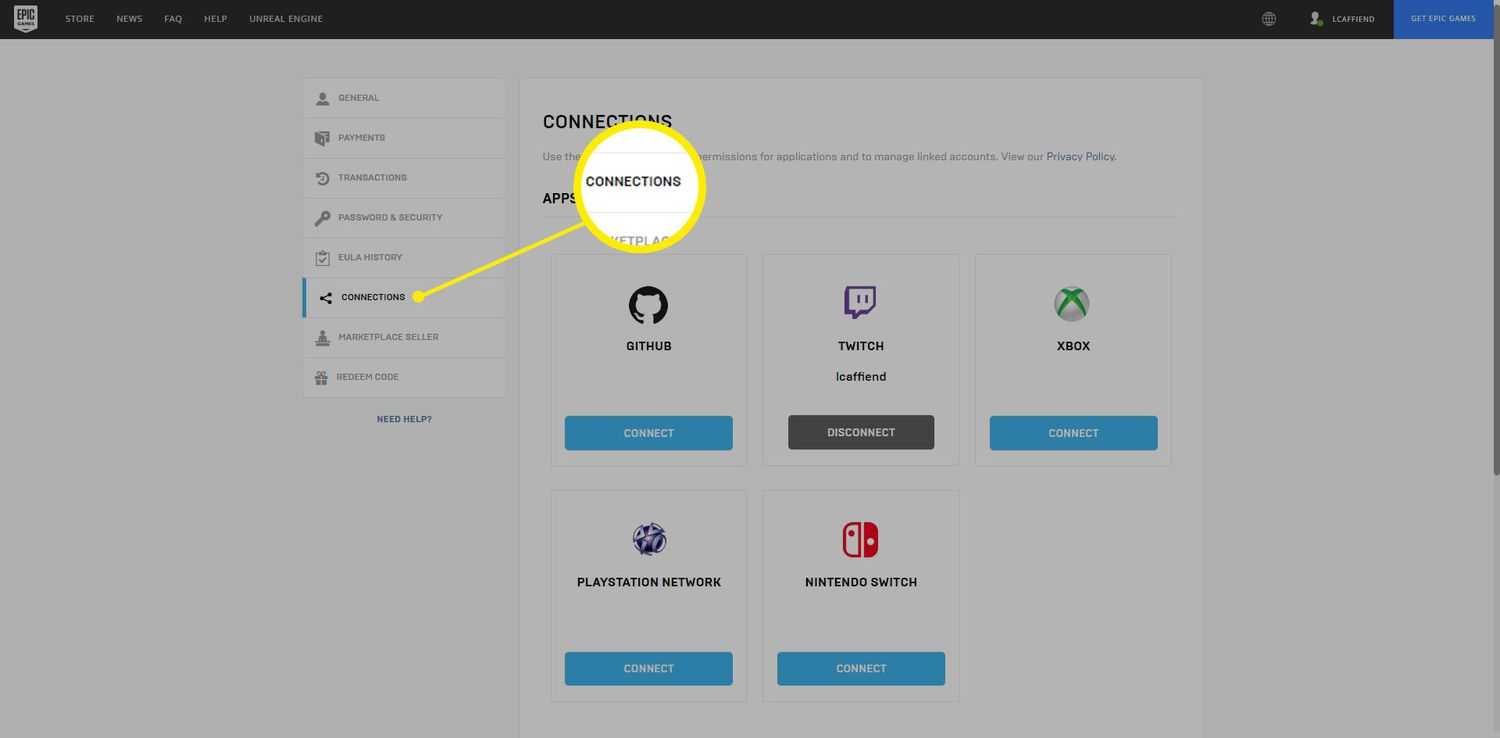

Da quello che abbiamo raccolto nel corso degli anni, le backdoor tendono a comparire nei software di accesso remoto piuttosto che in qualsiasi altra cosa, e questo perché questi strumenti sono stati progettati per consentire alle persone di accedere a un sistema informatico da una postazione remota.

7] Come proteggere il computer dalle backdoor

Non è facile proteggere il computer dalle backdoor integrate perché sono difficili da identificare fin dall'inizio. Tuttavia, quando si tratta di altri tipi di backdoor, ci sono modi per tenere le cose sotto controllo.

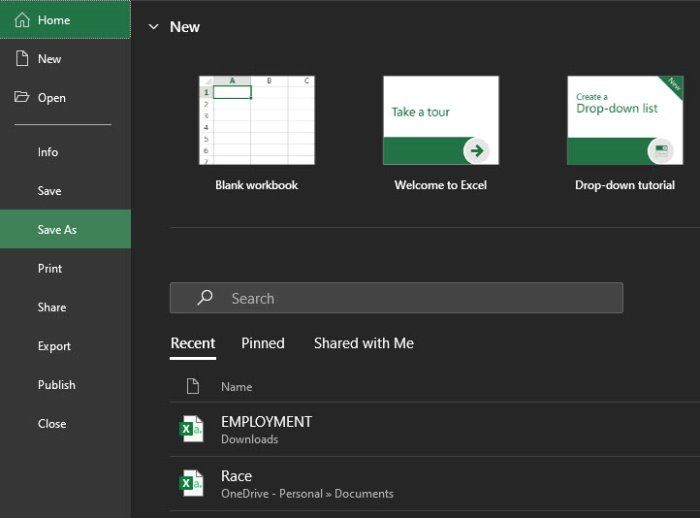

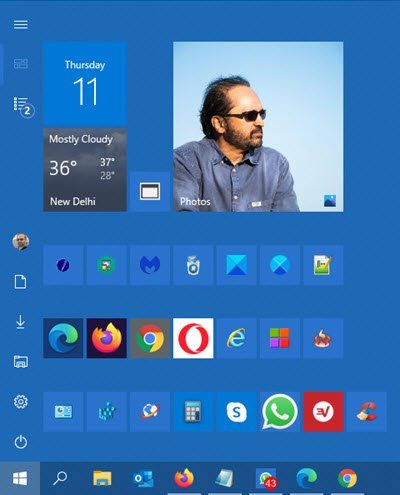

- Monitora l'attività di rete sui tuoi computer R: Riteniamo che monitorare la sicurezza della rete sul tuo computer Windows 10 sia uno dei modi migliori per proteggere il tuo sistema da potenziali backdoor. Sfrutta Windows Firewall e altri software di monitoraggio della rete di terze parti.

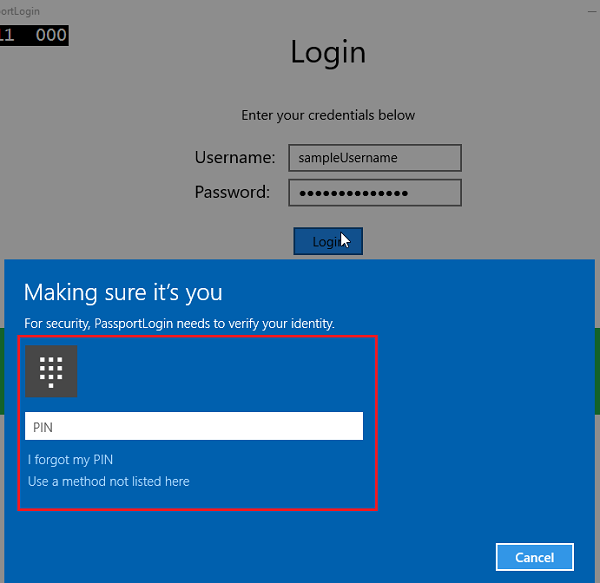

- Cambia la tua password ogni 90 giorni R: In molti modi, la tua password è il gateway per tutte le informazioni sensibili sul tuo computer. Se hai una password debole, hai immediatamente creato una backdoor. La stessa cosa accade se la tua password è troppo vecchia, come qualche anno fa.

- Fai attenzione quando scarichi app gratuite R: Per chi utilizza Windows 10, il Microsoft Store è probabilmente il posto più sicuro per scaricare app, ma lo Store non contiene la maggior parte del software utilizzato dagli utenti. Questa situazione costringe l'utente a continuare a scaricare applicazioni online ed è qui che le cose possono andare storte. Ti consigliamo di scansionare ogni programma prima dell'installazione con Microsoft Defender o uno dei tuoi strumenti antivirus e antimalware preferiti.

- Usa sempre una soluzione di sicurezza R: Ogni computer che esegue Windows 10 deve disporre di un software di sicurezza installato e funzionante. Per impostazione predefinita, Microsoft Defender dovrebbe essere eseguito su tutti i dispositivi, quindi l'utente sarà protetto subito dopo l'installazione. Tuttavia, ci sono molte opzioni disponibili per l'utente, quindi usa quella che meglio si adatta alle tue esigenze.

Ransomware , Software fraudolento , rootkit , Botnet , Ratti , Annunci dannosi , Phishing , Attacchi drive-by-download , Furto di identità online , tutti sono qui per restare. Era ora necessario adottare un approccio globale alla lotta contro il malware, quindi anche firewall, euristica, ecc. sono entrati a far parte dell'arsenale. Molti software antivirus gratuito e gratuitamente Pacchetti di sicurezza Internet , che funzionano altrettanto bene delle opzioni a pagamento. Puoi leggere di più qui - Suggerimenti per proteggere il tuo PC Windows 10.

Scarica PC Repair Tool per trovare rapidamente e correggere automaticamente gli errori di WindowsHai visto il nostro Centro video TWC A proposito? Offre molti video interessanti e utili su Microsoft e Windows.

miglior web clipper